SASEとは? ゼロトラストネットワークアクセス(ZTNA)とどう違い、どのような機能があるのか

index

2022/07/07(※2025/05/30 追記)

近年、リモートワークなどの働き方が急速に広まった一方で、VPNをはじめとした境界型ネットワークの脆弱性を狙ったサイバー攻撃が増加中です。多様なサイバー攻撃への対応策として、現在IT業界では「SASE」という新たなネットワークが注目を集めています。

今回はSASEの特徴や魅力、そしてSASEとともに人気の高い「ゼロトラストネットワークアクセス(ZTNA)」などについて、ITセキュリティのプロであるIIJ編集部が解説します。企業のセキュリティ担当の方にとって有意義な内容になっていますので、ぜひ最後まで読んでみてくださいね。

SASEとは

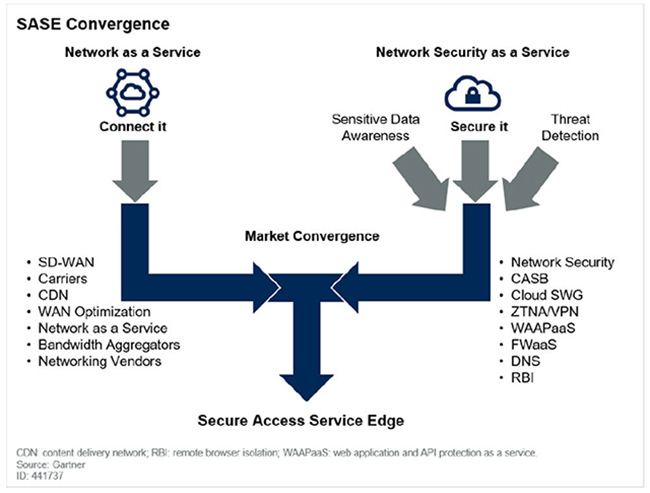

SASE(Secure Access Service Edge)は2019年にGartner社が提唱した、クラウドを前提としたネットワークセキュリティモデルです。ITのビジネスシーンでは一般的に「サシー」と呼ばれます。

SASEはネットワークセキュリティを一元的に管理できる

SASEの特徴はネットワーク制御とセキュリティを統合している点です。SASEの導入によって従来まで別々に提供されていたネットワーク制御と、ネットワークセキュリティを一元的に管理できるようになりました。

クラウドが浸透する前までのビジネス環境は、社内ネットワークの中で業務が完結することが主流で、リモートアクセスでVPNを活用する事自体はありましたが、一部の部署・業務のみで使うなどその活用範囲は限定的でした。

しかし近年ではリモートワークが急速に普及し、オフィスだけでなく自宅などでも働く状況になりました。従業員が自宅やコワーキングスペースからVPNで社内システムに接続し、クラウドで提供されるサービスを使って利便性高く業務できるようになったのです。

一方で、ワークプレイスやデータ資産の所在が多様化した結果、システム部門が統一したセキュリティポリシーを適用し管理することが難しくなっています。

そうしたセキュリティ面で不安定さのある現状に対して、SASEはネットワークサービスとセキュリティサービスを統合することにより、従業員の利便性を損なうことなくセキュリティを担保します。

ゼロトラストネットワークアクセス(ZTNA)との違いや関係性は?

ゼロトラストネットワークアクセス(ZTNA)はゼロトラストの原則に基づき、アプリケーションレベルでユーザーのアクセスをコントロールするソリューションや機能です。ゼロトラストとは社内、社外を問わず「いかなる通信も信頼しない」という考え方で、境界があいまいになりつつある近年、関心が高まっている概念です。

ZTNAは通信がある度に、ユーザーを評価しアプリケーションレベルでアクセスを制御するため、リモート環境でも安全かつ快適に業務を行うことができます。

SASEはZTNAの考えを応用しつつ、後述するCASB、SWGといったセキュリティソリューションや、SD-WAN、CDNといったネットワークソリューションで構成しています。

SASEが必要とされる背景

現代においてSASEが重要となる背景について、その魅力に触れつつ詳しく解説します。

1. 加速するクラウドシフト

リモートワークの働き方が浸透するとともに、OfficeMicrosoft365やBoxなど業務にクラウドを導入する企業は増え続けています。働く場所を選ばないクラウドは、今のビジネスパーソンの働き方にマッチしているのです。

一方で、急激なリモートワークとクラウド利用の増加によって、従業員がリモートアクセスした際にネットワーク遅延が生じるなどのトラブルも頻発するようになりました。SASEは通信トラブルなどを防ぐシステムとして期待されているのです。

2. 従来の境界型セキュリティモデルの限界

これまでのセキュリティは「境界型」と呼ばれ、社内と社外に明確な境界を設けることで機能していました。しかし、リモートワークが急速に浸透したように、ここ数年で社内と社外の境界は「あいまい」になりつつあります。

あらゆる場所で円滑かつ安全に業務を行うための環境整備が必要になってきているなか、VPNをはじめとした従来までの境界型セキュリティモデルでは対応しきれなくなってきているのです。SASEは境界型セキュリティモデルに代わる新たなセキュリティシステムといえるでしょう。

3. システム管理者の業務負荷の増大

オンプレミスやプライベートクラウド、パブリッククラウドなど、企業における情報資産の管理場所は多様化しています。煩雑化してカオスともいえる情報管理の状態に加えて、アクセスする側のネットワーク・デバイスなども様々になっています。

作業者やデバイスなどに個別のセキュリティポリシーを設定する必要があるなど、管理者にとって運用・保守の負荷は以前よりも増えているといえるでしょう。また、ソフトウェアだけでなく利用者が増えるたびに増設しなければならないハードウェアの管理も煩雑になっています。

これまでクライアントのITセキュリティ・ガバナンスの悩みをともに解決してきたIIJ編集部にも、リモートワーク普及以後は管理者の方から「情報管理が煩雑になっているけどそちらにリソースを割けられていない」といった声がよく挙がります。会社の規模が大きくなるにつれその傾向は顕著で、SASEやZTNAといったセキュリティ体制を一元化できるソリューション・サービスが求められていることを実感する日々です。

SASEの仕組み・ソリューション

SASEはいくつかの機能やソリューションを含みます。提供される機能はベンダーによってバラつきはあるものの、ここからはSASEに欠かせない代表的なものを紹介します。

1. ゼロトラストネットワークアクセス(ZTNA)

ZTNAとは「あらゆるアクセスをゼロトラスト(信用・信頼しない)セキュリティ概念」であり、SASEのような高度のセキュリティ体制を構築するための概念のような位置づけになります。ユーザーの認証・認可をアプリケーションごとに実施して、リモート接続時のセキュリティを高めます。このゼロトラストを実現するための一つの方法が、セキュリティを一元管理できるSASEといえるでしょう。

2. SWG

SWG(Secure Web Gateway)はクラウドで提供されるセキュリティソリューションです。URLフィルタリングやアンチウイルス、サンドボックスといった機能が含まれます。SASEを構成する技術の中でも中核的な存在で、不審なWebサイトへの接続やファイルダウンロードを防ぐ役割を担います。

3. CASB

CASB(Cloud Access Security Broker)はクラウドサービスの利用状況を可視化し脅威を検知するための仕組みです。従業員のクラウド利用状況を可視化し、統合されたセキュリティポリシーを設定します。また利用状況を監視することで、外部からの不正アクセスや内部不正を検知します。

4. SD-WAN

SD-WAN(Software Defined Wide Area Network)はソフトウェアで管理する仮想的なWANです。ネットワークの遠隔設定や一元管理が可能で、システム担当者の業務負荷を軽減しながら、安全なネットワーク運用が可能です。各拠点の機器のネットワーク設定が一元的に実施できるため、SASEを構築するうえで欠かせません。

5. Firewall

Firewall(ファイアウォール)はインターネット経由の不正アクセスや攻撃から、企業ネットワークを守るための仕組みです。昨今、高度化しているマルウェア攻撃、標的型攻撃にも対応できるよう、脅威防御・侵入防止機能が強化されるなど、Firewallの機能は年々高度化しています。内部ネットワークを守るゲートウェイセキュリティとして、SASE体制にて大きく活躍します。

SASEを導入するメリット

つづいてSASEを導入するメリットについて解説します。セキュリティ対策を向上するために役立つメリットばかりなので要注目です。

1. クラウド・セキュリティを一元管理できる

SASEのソリューションはネットワークとセキュリティを統合することにより、クラウドのセキュリティを一元管理できます。ダッシュボードなどから統一したポリシーを設定できるため、社内外問わず安全に情報資産へのアクセスを管理可能です。

2. 従業員の利便性を損なうことなく、セキュリティを高められる

SASEはリモートワークの際に社内システムを経由することなく、アプリケーションとユーザー端末を直接接続します。そのため、トラフィック増加によるネットワーク遅延が生じにくく、従業員の業務を損なうことなくセキュリティを強化することが可能です。

3. システムの運用管理の負荷を軽減できる

SASEの導入によって、システム管理者の業務負荷を軽減できます。統一されたプラットフォーム上でセキュリティポリシーやログを管理でき、管理するネットワーク機器などが減ることで、リモートワークに伴うオンプレミスのサーバー増設やネットワーク機器のスケールアウトといった煩雑な業務から解放されます。

SASEのデメリット・注意点

あらゆるメリットがあるSASEですが構築・導入する際に注意点もあります。まず、セキュリティポリシーの再設定・更新についてです。SASEは新しいセキュリティシステムのため、従来のセキュリティポリシーを更新する必要があります。特にVPNなどの境界型セキュリティからSASEに切り替える際は、認証の方法や頻度などが全く異なるため注意しましょう。

また、SASEは様々な技術を組み合わせて構築するため、自社にとって何が最も必要なのか、どのようなスケジュール感で導入を進めるのかなど、導入計画をしっかり立てる必要があります。新しいセキュリティシステムであるからこそ社内管理を徹底しましょう。SASE導入のための情報収集は、社内のセキュリティや情報管理について整理する良いきっかけになるかもしれません。

SASEの導入方法や選ぶポイント

最後にSASEの導入方法や選ぶポイントを紹介します。SASEはハイクオリティなセキュリティシステムですが、導入方法などを間違ってしまうと予期せぬトラブルにつながってしまいます。場合によっては現在の業務が停止するなどのインシデントも発生するかもしれませんので、ここで解説する方法をチェックしてから導入を進めていきましょう。

段階的に導入するのが大切

前提として、SASEの導入は段階的に進めるのが大切です。SASEへの移行は既存のネットワーク環境やセキュリティシステムに影響を及ぼすため、業務を安全に継続させるためにも年単位で段階的に進める必要があるでしょう。

これまでIIJ編集部ではいくつものクライアントの新たなセキュリティ導入をサポートしてきましたが、スムーズに導入を終えたクライアントの特徴は「無理せず段階的に導入・更新を実施」していることでした。これからSASEやZTNAを構築する予定の企業担当者の方も、ぜひ段階的に無理せず導入を進めていってほしいです。

社内環境を整理して適切なSASEサービスを選ぶ

SASE導入検討段階にある場合、まずは社内のネット・セキュリティ環境を調べる必要があります。現環境で「どこにインシデントリスクがあるのか」「リモートワークといった働き方が実態としてどれほど広まっているのか」など、社内環境の基本的な情報を集めてからSASEを導入しましょう。場合によってはSASEを導入する必要のない企業・組織もあるので、既存ネットワークとの比較もしつつよく検討するのがポイントです。

また、一口に「SASE」といっても、ベンダー・プロバイダによって機能や料金などは異なってきます。業務効率化やセキュリティ強化を実現するためにも、社内環境に適したSASEサービス選びは欠かせません。

ロードマップを作成して着実に進める

社内のニーズを鑑みて導入するSASEを決定した後、そのSASEを導入するためのロードマップを策定します。SWG・CASBなど導入する機能に優先順位をつけ、社内に必要なものから順次導入していくロードマップがおすすめです。

また、機能ごとに細かく導入するだけでなく、一つの機能を導入する際に特定の部署・部門のみテスト形式で段階的に進めていくのも大切です。部門をまたいで全社一斉に導入し、何かしらインシデントが発生してしまうと業務を進められなくなってしまいます。原因特定にも多大な時間を要することも注意です。

インシデントに備えたネット環境を整備する

SASEはクラウドサービスのため、ネットワークにインシデントが発生すると該当業務が停止してしまう可能性があります。ネットワーク障害時はSASEなどクラウドサービスへアクセスできないリスクもあるため、クイックにこなすタスクが頻発する会社などはインシデントに備えたネット環境を整備しておくと良いかもしれません。

継続的な検証と教育

SASEは導入して終わりでなく、継続的に運用・保守していくのが大切です。SASEを構成する各機能のアップデートは欠かさず実施し、可能であれば24時間体制で機能を監視していくことが望まれるでしょう。

また、SASEを適切に運用していくためにも、社内のセキュリティシステムやポリシーについて全社的に周知していくことも大切です。新入社員には研修の一環として、セキュリティに関する教育も実施していけば、SASEを無駄なく運用できます。

SASEやZTNAを構築するときは慎重に!

今回はSASEの特徴や導入方法、ZTNAとの違いなどについて解説しました。SASEをはじめITセキュリティに関するソリューションは様々なため、自社にとってどれがもっとも必要か、よく検討して製品を選ぶ必要があるでしょう。

IIJが提供するSafousは、組織のネットワーク、クラウドやIoT環境において、リモートユーザーを許可された資産に安全に接続させることで、SASEを補完するZTNAサービスです。業界・業種・事業規模問わず導入メリットの大きいサービスなので、この機会にぜひ一度ご検討ください。

詳しくは下記Safousのウェブサイトをご覧いただくか、お問い合わせボタンからお問い合わせください。