なぜゼロトラストが

注目されているのか?

近年、クラウドサービスの普及やリモートワークの定着により、企業のネットワーク環境は急速に変化しています。企業とインターネットの境界が曖昧になる中、従来の境界型のセキュリティモデルだけでは、重要な情報資産を十分に保護することが困難になりつつあります。

こうした背景を受け、注目されているのが「決して信頼せず、常に確認せよ(Verify and Never Trust)」という前提にもとづくゼロトラストです。ゼロトラストは、企業リソースへのあらゆるアクセスを都度確認することで、より堅牢なセキュリティ体制を実現する新たなアプローチです。

ゼロトラストとは?WHAT IS ZERO TRUST?

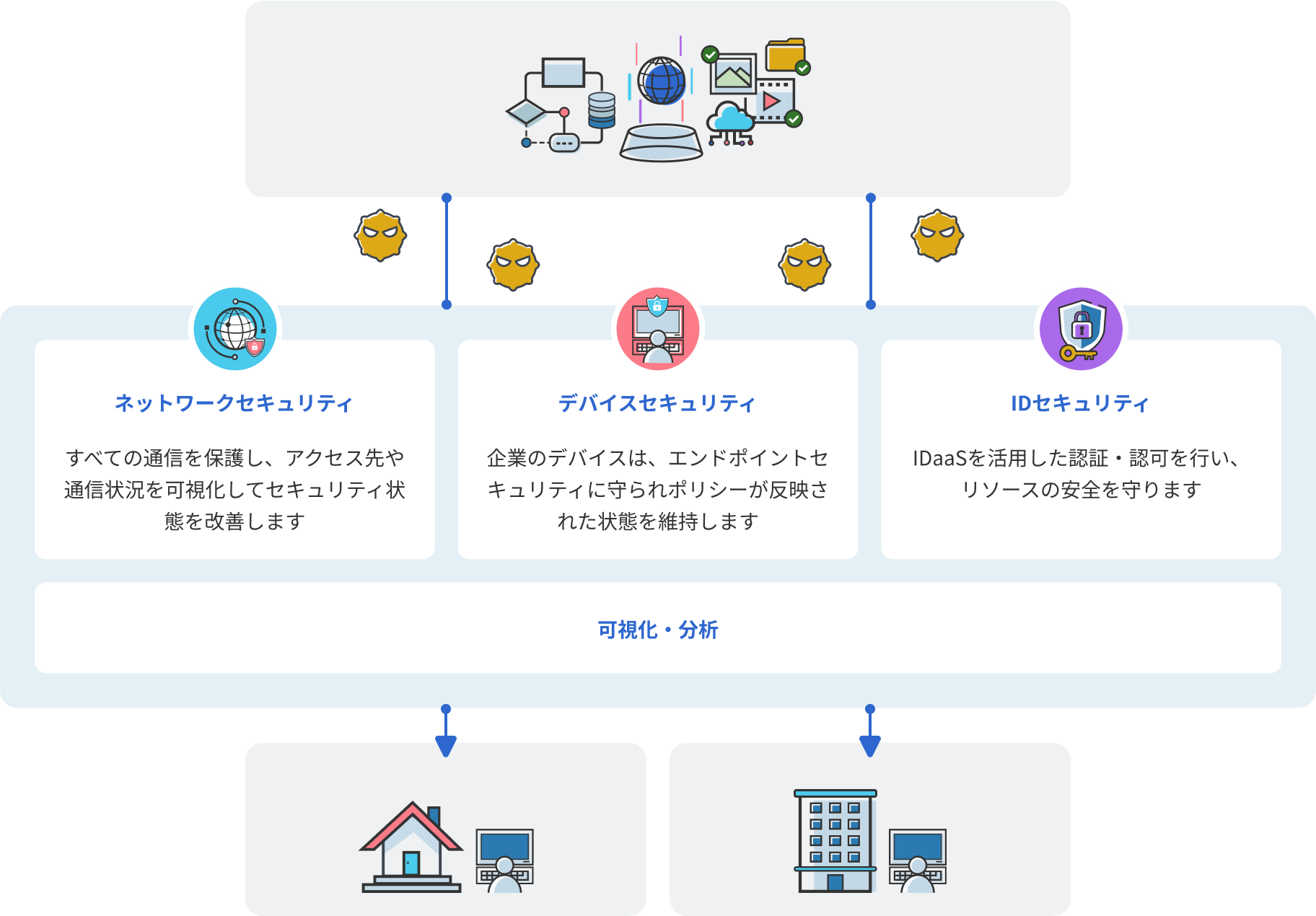

ゼロトラスト(Zero Trust)とは、「何も信用しない」という前提にもとづき、すべてのユーザやデバイス、接続元のロケーションについて、情報資産などへのアクセス時に都度確認を行うことで、サイバー攻撃や内部不正などの多様な脅威を防ぐアプローチです。ゼロトラストの実装では、ネットワーク、デバイス、ID、可視化・分析といった複数の技術が活用されます。

ゼロトラストが必要に

なった背景

従来のセキュリティは、社内ネットワーク(内部)とインターネット(外部)を明確に分け、境界(ファイアウォールなど)で守るという「境界型防御」モデルの考え方が主流でした。しかし、リモートワークやクラウドサービスが普及し、更に取引先などのサプライチェーンとネットワークで連携することが増えたことで、こうした境界型防御だけでは十分な対策を講じることが難しくなっています。

そこで、注目されているのがゼロトラストです。ゼロトラストでは、企業の内と外を区別せず、すべてのアクセスに対して「誰が、どこから、何に、どのようにアクセスしようとしているか」を都度確認(認証、認可)し、最小限のアクセス権限のみを許可します。ユーザやデバイスの状態、アクセス先のリスクなどを総合的に判断し、継続的に信頼性を評価しながらアクセス制御を行うのが特徴です。

こうしたゼロトラストのアプローチを採用することで、クラウドやリモート環境、サプライチェーンとのデジタル連携など多様化するIT環境においても、柔軟かつ強固なセキュリティを実現することが可能になります。

ゼロトラストの7つの

要素

ゼロトラストの実現を支援する技術的な指針として、世界的標準と言えるのが米国国立標準技術研究所(NIST(※1))が策定した「Special Publication(SP)800-207:ゼロトラスト・アーキテクチャ」(NIST SP 800-207)です。この文書では、ゼロトラストの基本的な考え方を7つの主要な原則に整理しています。これらは「ゼロトラストの7要件」などと呼ばれ、導入計画の出発点として広く参照されています。

NISTによるゼロトラストの考え方、7つの基本原則

『NIST SP800-207 「ゼロトラスト・アーキテクチャ」の解説と日本語訳』(PwCコンサルティング合同会社)を参照

- NISTとは:National Institute of Standards and Technologyの略称。

「米国立標準技術研究所」と呼ばれるアメリカの政府機関で、情報セキュリティに関する研究やガイドラインの発行を実施しています。 - 認証と許可:認証(authentication)とは、ID/PASSに代表される利用者本人の確認を行う手続きのことです。また、許可(authorization)は、利用者に特定のリソースへのアクセス制限があるかを確認する手続きです。

ゼロトラストの導入計画はどう立てるべき?

ゼロトラストは一度にすべてを切り替えるのではなく、段階的な導入が推奨されます。自社で課題になっている、ID統制、VPNの見直しなど、範囲を決めて着手する方法もあります。またIPAでは、まずはID統制(例:IDaaS)、続いてデバイス統制(MDM)を優先し実施したうえで、リモートアクセスやエンドポイント保護などは組織の中で重要度や影響範囲から優先順位をつけて進めることを提案しています。

「ゼロトラスト移行のすゝめ」(2022年、IPA)関連情報

ゼロトラストの

最新動向LATEST TRENDS

ゼロトラストへの

国内企業の対応状況

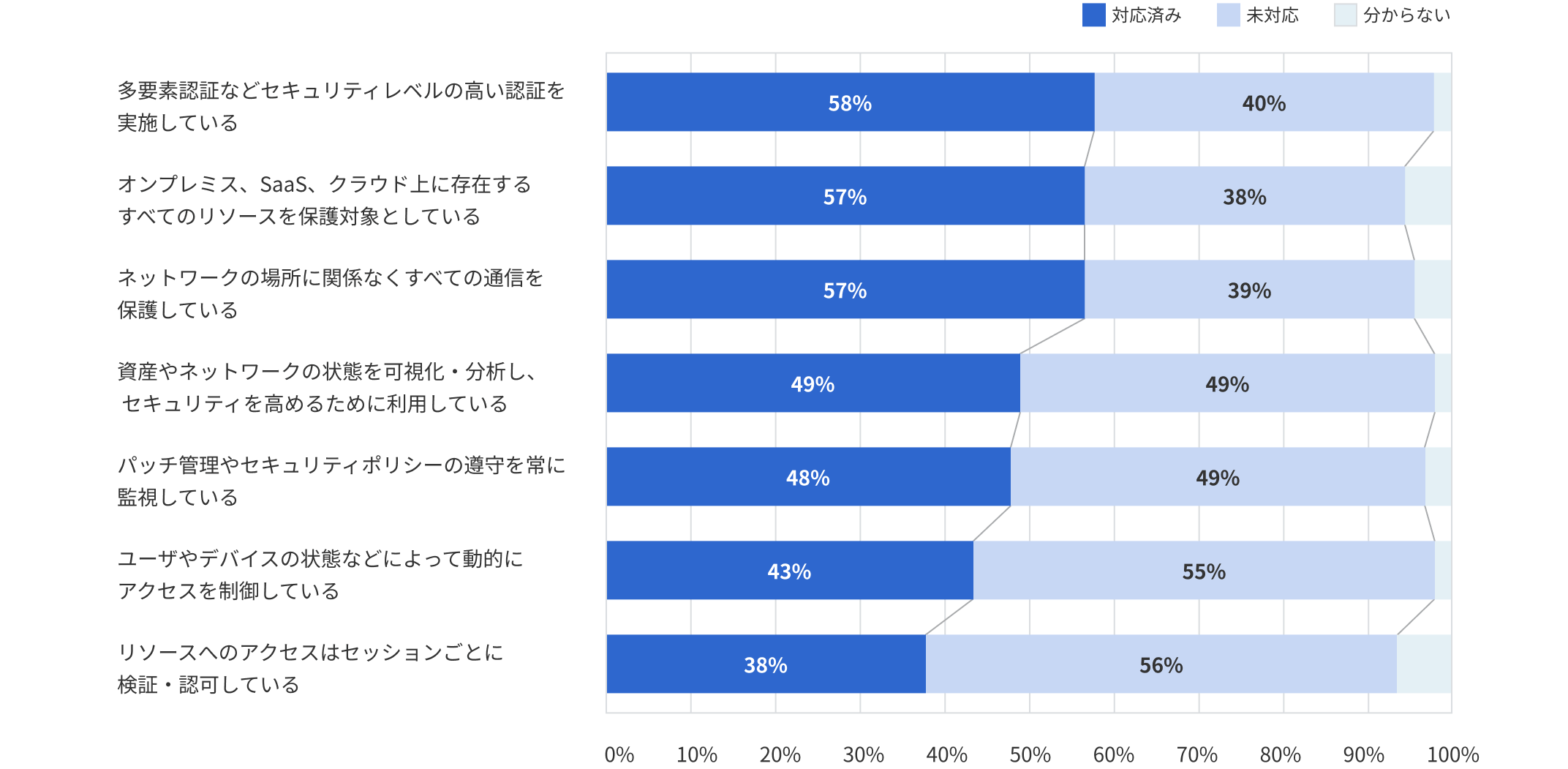

2024年、NISTが提唱する「ゼロトラストの7つの基本原則」への対応状況を聞いたところ、国内企業の約5割がゼロトラストの一部に対応していることが分かりました。中でも「多要素認証」は最も進んでおり、約6割が対応済みです。一方「セッション単位でのアクセス検証・認可」については約4割にとどまり、動的かつ継続的なアクセス制御の実現には依然として課題が残されています。クラウドサービスやテレワークの普及により、オンプレミス及びクラウド環境における情報資産保護は一定の進展を見せているものの、ゼロトラストの全体像に照らすと、国内企業の多くはまだ道半ばにあると言えます。

ゼロトラストの

ベストプラクティス

ゼロトラストは、単一の製品や機能で実現されるものではなく、複数の技術を統合して構築されるセキュリティアーキテクチャです。その導入にあたっては、段階的な展開と、それを支える運用体制の整備が成功の鍵を握ります。

NIST SP 800-207では、ゼロトラストの実現には多様な実装形態が存在するとされており、特定の技術や製品に依存しない柔軟なアプローチが求められます。そのため、製品やサービスの選定に際しては、自社のセキュリティアーキテクチャ全体を踏まえたうえで、必要な要件を明確にすることが重要です。

また、同文書では「従来の境界型セキュリティが完全に不要になるわけではない」とも記されており、既存の境界型セキュリティとゼロトラストの考え方を併用することで、柔軟なIT活用と強固なセキュリティを両立するITインフラを構築することができます。

IIJでは、ネットワーク、デバイス、IDといった各領域におけるセキュリティ技術を組み合わせ、更に可視化・分析を担うSOC(セキュリティオペレーションセンター)サービスを通じて、ゼロトラスト実現に向けたサービスの設計から運用までを包括的に支援しています。

適切なアーキテクチャを設計するには?

ゼロトラストは、複数の技術を組み合わせることで実現されます。まずは自社の環境を棚卸し、アセスメントを行ったうえで、課題となっている領域から着手することが一つの選択肢です。IIJでは、ゼロトラストモデルにもとづくデジタルワークプレース実現のための実践的な通信制御方法を体系化し公開していますので、ご参照ください。

ゼロトラストモデルに基づくデジタルワークプレースのベストプラクティスIIJのゼロトラスト

サービスIIJ'S SERVICE

ゼロトラスト実現に向けてリモートアクセスを

見直したい方

IIJフレックスモビリティ

サービス/ZTNA

「セキュア」と「快適」を両立させる リモートアクセスサービス

ZTNA(ゼロトラスト・ネットワーク・アクセス)は、ゼロトラストの原則にもとづき、ユーザやデバイスの状態を都度検証し、必要最小限のアクセスのみを許可する仕組みです。

IIJフレックスモビリティサービス/ZTNAは、ゼロトラストの原則にもとづくリモートアクセス制御を実現します。従来のリモートアクセスの課題であった「遅さ」「切れやすさ」を解消しつつ、通信の可視化、きめ細かなポリシー設定やアクセス制御など、ゼロトラストを実現する機能を提供します。多くのお客様から高い評価をいただき、利用企業デバイス数は20万デバイスにのぼります。

こんな課題を解決したい方におすすめです

-

ゼロトラスト実現に向けてリモートアクセスを見直したい

接続する時間、場所、端末の状態などをリアルタイムで判断し、アクセスを制御。ゼロトラストを実現します。

-

リスクを把握したい

デバイスから出るすべてのトラフィックを可視化。通信状況の把握や通信トラブルの診断などに利用できます。

-

通信環境を改善したい

独自技術で、いつでも、どこからでも、快適なリモートアクセスを実現。ローカルブレイクアウトにも対応しています。

ゼロトラスト実現に向けて認証/ID管理を

お探しの方

IIJ IDサービス

誰でもかんたんに利用できるクラウド型の認証管理サービス(IDaaS)

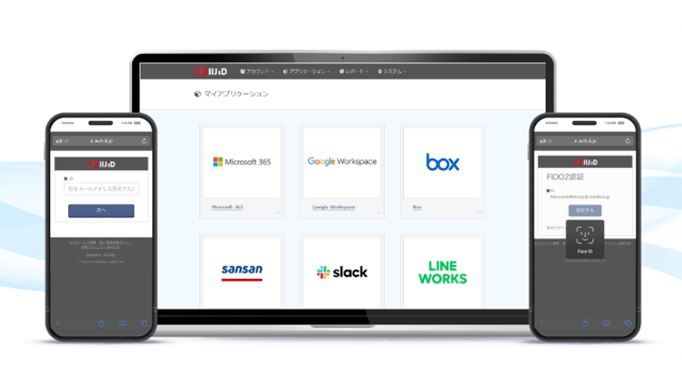

IIJ IDサービスは、不正ログイン対策とシングルサインオン(SSO)を実現するサービスです。従来のID管理にあった「大変」「難しい」というイメージを払拭し、誰でも簡単・便利に利用できます。Microsoft 365、Google Workspace、Slack、Box、LINE WORKS、Sansan、Salesforce、Zoomなど業務に欠かせないサービスと広く連携し、従業員の利便性向上をサポートします(※3)。

セキュリティと利便性、運用性が評価され、導入社数は国内有数の5,000社以上に上り、様々な業種、業態、規模のお客様にご利用いただいています。

-

IIJ IDサービス 動作確認済み連携サービス一覧

(IIJが認証連携を動作確認したアプリケーションの一覧であり、ID連携を確認した一覧ではございません)

こんな課題を解決したい方におすすめです

-

ゼロトラストの考え方を取り入れたID管理を実現したい

クラウドサービスやリモートワークリスクに対応したいユーザごとに、「社内」からと「社外」からの認証条件をそれぞれ設定できます。セキュリティリスクが高いユーザや場所では通常よりも高セキュリティの認証条件を設定するなど、働き方に合わせたアクセス制御を実現できます。

-

ログイン回数を減らしたい

年々増加するクラウドサービスに対応したい様々なサービス(※4)へのシングルサインオンが可能です。IIJ IDサービスで一度認証を行えば、その後は再認証なしで様々なサービスにログインできます。煩雑なログイン操作や多数のパスワード管理からユーザを解放し、サービスごとに異なる認証セキュリティの強化も図れます。

- SAML 2.0及びOpenID Connect 1.0に準拠したサービス

-

不正ログインのリスクが心配

対策を強化したいIIJ IDサービスでは、ID/パスワード認証以外にも様々な認証方式を提供しています(FIDO2認証、デバイス証明書認証、メールOTP認、SmartKey認証)。ユーザごとに最適な認証方式を組み合わせて、多要素認証による不正ログイン対策を実現できます。

ゼロトラスト実現に向けて

デバイスセキュリティを

強化したい方

IIJセキュアエンドポイント

サービス

エンドポイントセキュリティをワンストップで実現

外部脅威や内部不正から防御

IIJセキュアエンドポイントサービスは、外部脅威の防御と内部情報の漏えいを抑止する、クラウド型のエンドポイントセキュリティサービスです。

マルウェアの検知・隔離と流入経路の追跡を“アンチウイルス”と“IT資産管理”の機能を用いて実現し、原因となるユーザ操作に対策することで再発を防ぎます。“IT資産保護”の機能では、クラウド環境への安全なバックアップと復旧、及びアンチウイルス機能をご提供。有事における事業の継続を実現します。

こんな課題を解決したい方におすすめです

-

マルウェアの検知から流入経路の特定、再発防止までを速やかに行いたい

IIJ独自のポータルサイトをご提供。各機能の情報やアラートを一元的に閲覧できるため、エンドポイントのセキュリティ状況を迅速に把握できます。更にセキュリティインシデントへの対応を行う「IIJ C-SOCサービス」と連携することで、エンドポイントのインシデント検知から調査までをワンストップでサポートします。

-

テレワーク端末も適切に管理したい

ゼロトラスト実現に向けて端末管理(MDM)やセキュリティ対策を行いたいアンチウイルス/EDR機能による外部脅威対策に加え、端末の一元管理からMDM(Mobile Device Management)機能を提供します。既存の対策やお客様の課題に合わせて、アセットレスに機能を導入できます。

-

ランサムウェアなどからIT資産を守りたい

サイバー攻撃などの様々な脅威による影響から復旧するため、端末情報のバックアップや端末復旧機能を提供します。バックアップデータは暗号化され、IIJデータセンターのストレージで保管。お客様の大切なデータを、攻撃者による悪意あるアクセスから守ります。

導入事例CASE STUDIES

ゼロトラスト導入事例

ZTNAサービス

「IIJフレックス

モビリティサービス/ZTNA」

導入事例

ゼロトラストの

よくあるご質問FREQUENTLY ASKED

QUESTIONS

導入について

-

米国国立標準技術研究所(NIST)は、「Special Publication(SP)800-207:ゼロトラスト・アーキテクチャ」( NIST SP 800-207)の中で、ゼロトラストの原則として次の7つを上げています。

- すべてのデータソースとコンピューティングサービスをリソースとみなす

- ネットワークの場所に関係なく、すべての通信を保護する

- 企業リソースへのアクセスをセッション単位で付与する

- リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、 その他の行動属性や環境属性を含めた動的ポリシーにより決定する

- すべての資産の整合性とセキュリティ動作を監視し、測定する

- すべてのリソースの認証と認可を動的に行い、アクセスが許可される前に厳格に実施する

- 資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利用する

-

企業の規模や業種等問わず、ゼロトラストは柔軟なIT活用と強固なセキュリティを両立するためのアプローチとして有効です。テレワークが常態化している、クラウドサービスの活用が増えている、ランサムウェアなどのサイバー攻撃や内部不正の懸念があるなどの環境変化や課題を抱えている場合は、境界型セキュリティだけでの対策での対応が難しくなっている可能性があるため、ゼロトラストの検討が必要です。

-

重要です。ゼロトラストは単一の製品ではなく、複数の技術やポリシーによって成り立っています。このため、既存のサービスや環境との親和性が重要です。例えば、既存の認証基盤(ID管理システム)を活かしつつ新たなアクセス制御を追加できるか、既存のネットワーク構成にゼロトラスト向けのクラウドサービス(ZTNAやSASEソリューション)を組み込めるか、といった検討が重要になります。具体的な導入計画の検討にあたっては、NISTやIPAなどによるフレームワークやガイドライン、また他社のゼロトラスト事例を活用することをおすすめします。例えば東レ株式会社様では、既存環境との併存可能なリモートアクセス制御などの導入により、国内外の拠点や関係会社を含むグループネットワークのセキュリティ強化を実現しています。またNISTからは、ゼロトラストの19の実装例を紹介した「NIST SP 1800-35 :Implementing a Zero Trust Architecture: High-Level Document」が提供されています。

構成やアーキテクチャについて

-

ゼロトラストは一度にすべてを切り替えるのではなく、段階的な導入が推奨されます。自社で課題になっている、ID統制、VPNの見直しなど、範囲を決めて着手する方法もあります。またIPAでは、まずはID統制(例:IDaaS)、続いてデバイス統制(MDM)を優先し実施したうえで、リモートアクセスやエンドポイント保護などは組織の中で重要度や影響範囲から優先順位をつけて進めることを提案しています。

-

ゼロトラストは、複数の技術を組み合わせることで実現されます。まずは自社の環境を棚卸し、アセスメントを行ったうえで、課題となっている領域から着手することが一つの選択肢です。IIJでは、ゼロトラストモデルにもとづくデジタルワークプレース実現のための実践的な通信制御方法を体系化し公開していますので、ご参照ください。

社内での調整について

-

一般的なIT機器等の上申時と同様、以下のような観点でゼロトラストやサービスの必要性を説明するとよいでしょう。

- 現状のリスク評価:現行のセキュリティ体制でどのようなリスクがあるか(例:VPNの脆弱性、シャドーIT、リモートワークの拡大)

- 導入目的:何を守るために導入するのか(例:情報漏洩防止、業務継続性の確保)

- ROIの試算:セキュリティ事故の回避によるコスト削減、運用効率の向上など

- 導入計画:ビジネスや従業員への影響度などを考慮

-

経営層へは、ビジネスインパクトを盛り込んで説明することをおすすめします。事故が発生した場合の事業損失については、データや他社の事例などのエビデンスを用いて具体的に示し、理解を得ていくとよいでしょう。

-

一般的なIT機器の選定と同様、機能・価格・評価/実績を軸に、ゼロトラストの原則に対応するサービスか、自社の要件にかなうかを評価していくとよいでしょう。複数の技術を組み合わせて実現していくゼロトラストでは、既存環境との親和性も重要になります。

-

ゼロトラスト導入によるセキュリティ確保と利便性の両立について具体的に説明し、理解を得ていくことをおすすめします。また、他社のゼロトラスト事例の中には、導入により従業員の利便性向上も実現させたケースもありますので、こうした成功事例を効果的に活用するとよいでしょう。

その他について

-

クラウド・バイ・デフォルトが原則化されるなど業務環境が変化する政府情報システムにおいて、セキュリティリスクに対応するため、デジタル庁では、ゼロトラストアーキテクチャ適用を推奨しています。導入推進のために、2022年には「ゼロトラストアーキテクチャ適用方針」を発表し、適用方針のほか、具体的な適用手順や留意事項を示しました。

-

SASE(Secure Access Service Edge)とは、2019年にGartner社が提唱したコンセプトで、ネットワークセキュリティサービスのあるべき機能群を示しています。主に「SD-WAN」「SWG」「CASB」「FWaaS」「ZTNA」などネットワークセキュリティの機能全般が必要とされています。

ゼロトラストは、セキュリティモデルの1つで、ユーザやデバイスからアプリケーションなどのリソースに対して、常に認証・認可を求め、許可したユーザやデバイスにアクセスさせるアプローチです。ゼロトラストはSASEにも含まれる概念です。

お問い合わせ

ゼロトラストに関する質問はこちらから!

ゼロトラストに関心はあるけれど、何から始めればいいか分からない…そんな段階からでも、ぜひお気軽にご相談ください。